Por Krishna Pandey y Scott Nyberg.

El poder de la IA para reforzar la seguridad de las aplicaciones mediante la eliminación de secretos en el código

En nuestra serie de preguntas y respuestas «Engineering Energizers», examinamos las trayectorias profesionales que han formado a los líderes de ingeniería de Salesforce. Conozca a Krishna Pandey, Director de ingeniería de seguridad de Salesforce. Con sede en Bangalore, India, su equipo de tecnología de seguridad de aplicaciones (AST) impulsa el programa de seguridad de código fuente de Salesforce, encargado de utilizar la IA para detectar y eliminar diversos tipos de secretos en el código.

Siga leyendo para saber cómo Krishna y su equipo superan obstáculos difíciles para proporcionar a los propietarios de aplicaciones y servicios una visibilidad completa y una corrección oportuna mediante hallazgos de seguridad de aplicaciones específicos del contexto, de alta calidad y procesables.

¿Qué son los secretos en el código y cómo los aborda AST?

Los secretos en el código son información sensible que se incrusta directamente dentro del código fuente.

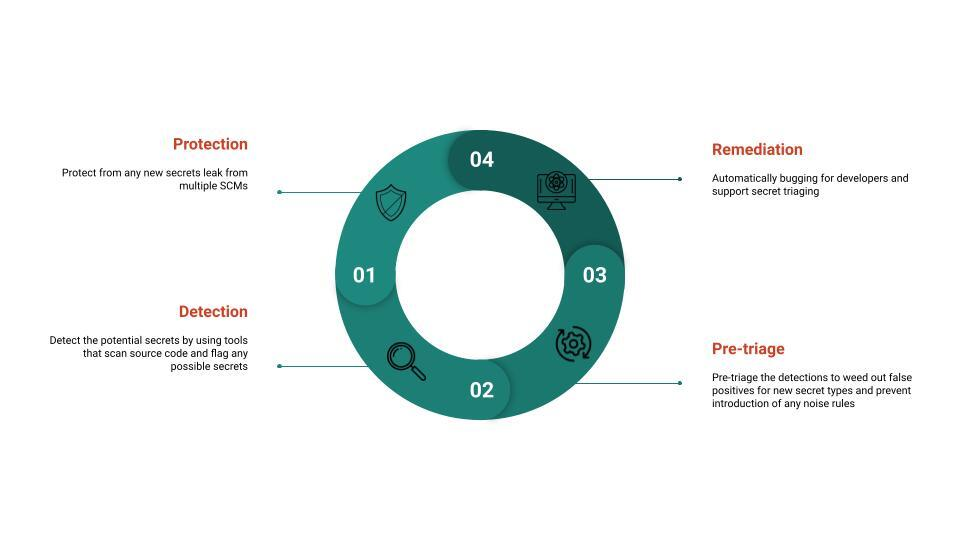

AST ofrece un completo servicio de análisis de credenciales (CSS) basado en IA que se integra a la perfección con los flujos de trabajo de desarrollo y da prioridad a la experiencia del desarrollador. Esto permite a AST detectar y evitar que los secretos entren en el código fuente, mejorar los procesos de triaje y agilizar la detección y corrección de secretos en el código.

>

–>

Krishna comparte lo que le mantiene en Salesforce.

¿Cuáles son ejemplos de secretos en el código y cuáles son las consecuencias potenciales si no se abordan los secretos?

Algunos ejemplos de secretos que CSS puede detectar incluyen claves secretas de AWS, tokens de GitHub, claves API de clientes y contraseñas de bases de datos. Si estos secretos no se abordan, pueden tener graves consecuencias, como exponer datos confidenciales, comprometer el código fuente propietario o permitir el acceso no autorizado a la información de los clientes.

El CSS puede detectar secretos como claves secretas de AWS, tokens de GitHub, claves de API de clientes y contraseñas de bases de datos

Por ejemplo, las claves secretas de AWS pueden proporcionar acceso a toda la cuenta de AWS y sus recursos, exponiendo potencialmente una gran cantidad de datos. Los tokens de GitHub robados pueden exponer el código fuente propietario de una empresa, que es crucial para mantener una ventaja competitiva. Las claves API de los clientes, si se filtran, podrían conceder a los hackers acceso a los datos de los clientes, mientras que las contraseñas de las bases de datos podrían exponer información sensible como datos de identificación personal o información sanitaria personal.

¿Cuáles son los principales retos a los que se ha enfrentado su equipo a la hora de eliminar secretos en el código?

AST se encontró con dos retos principales para eliminar secretos en el código:

- Atribución: Con ~120.000 repositorios que se crearon durante largos períodos de tiempo, combinados con problemas de usuarios desactivados y usuarios que cambiaban de equipo o proyecto, atribuir la propiedad de los repositorios de código era todo un reto. En respuesta, AST colaboró con otros equipos de ingeniería para actualizar de forma programática la información de propiedad y establecer políticas para repositorios inactivos o archivados.

- Los repositorios inactivos o archivados no se encuentran disponibles en todos los países

- Diferentes tipos de SCM: La incorporación de diferentes tipos de sistemas de gestión de código fuente (SCM) alojados en diferentes redes con distintos niveles de confianza supuso un obstáculo. En consecuencia, AST pasó por múltiples evaluaciones de seguridad para ampliar la cobertura a través de diferentes unidades de negocio, lo que ayudó a resolver el problema de forma segura.

- Los sistemas de gestión de código fuente (SCM) de AST son muy diferentes de los de otras empresas

>

Krishna describe la cultura única de Salesforce Engineering.

Por favor, guíenos a través de los pasos para utilizar la IA para detectar y remediar secretos en el código.

AST proporciona un flujo de trabajo eficiente y sin fisuras para detectar, clasificar y corregir secretos en el código, mejorando la seguridad de sus aplicaciones y servicios.

Seguridad

Todo el flujo de trabajo está automatizado, lo que elimina la necesidad de intervención manual y permite a AST ampliar sin problemas sus esfuerzos de detección y corrección de secretos.

Cuando un desarrollador intenta comprobar su código fuente, el CSS de AST, que está integrado en el proceso de desarrollo, escanea automáticamente el código para detectar posibles secretos. El servicio utiliza internamente repositorios o información de triaje específica de la organización, lo que garantiza que sólo los secretos válidos y relevantes se marcan para una acción posterior.

Si se encuentran secretos, CSS crea un ticket de error de seguridad, aplicando una política de SLA basada en la gravedad para garantizar la remediación oportuna. La corrección incluye:

- Triaje del secreto. Los desarrolladores inician sesión en un portal de desarrolladores para el triaje con el fin de ver los hallazgos detectados de varias herramientas de seguridad, encontrar las coordenadas del secreto y evaluar su validez.

- Los desarrolladores se conectan a un portal de desarrolladores para el triaje

- Rotar el secreto. Los desarrolladores rotan el secreto expuesto, cambiando la contraseña o la clave para asegurarse de que no pueda ser aprovechado por actores maliciosos.

- Los desarrolladores rotan el secreto expuesto, cambiando la contraseña o la clave para asegurarse de que no pueda ser aprovechado por actores maliciosos.

- El secreto expuesto se puede utilizar para proteger a los usuarios de la red

- Almacenamiento seguro del secreto. Los desarrolladores almacenan el secreto dentro de la solución de gestión de secretos aprobada de Salesforce para evitar una mayor exposición.

- Seguridad

¿Puede darnos una idea del progreso general de AST en la eliminación de secretos en el código?

Nuestro equipo ha hecho progresos significativos en la eliminación de secretos en el código a través de un enfoque de despliegue por fases.

AST comenzó introduciendo el bloqueo y la detección de errores para los secretos de alta gravedad en lotes para organizaciones y SCM seleccionados. Esto permitió al equipo aumentar gradualmente la cobertura, manteniendo al mismo tiempo una relación señal-ruido controlada a través de procesos de pre-triage. Al ignorar los archivos de prueba, la documentación, los patrones conocidos y el código fuente abierto de terceros, el equipo se aseguró de que sólo se marcaran los secretos relevantes. Este enfoque les permitió detectar y remediar el riesgo crítico potencial en forma de credenciales en todo Salesforce trabajando estrechamente con un equipo interno compañero para determinar los niveles de gravedad adecuados para los diferentes tipos de secretos e implementar estrategias de remediación.

Para garantizar una experiencia coherente para los desarrolladores, AST implementó posteriormente funciones como la eliminación de la duplicación de resultados producidos por varias herramientas. Además, el equipo colaboró con el equipo de interfaz de usuario de seguridad para desarrollar una plataforma y API altamente escalables, compatibles con un gran número de desarrolladores concurrentes.

Seguridad

Más recientemente, AST mejoró el tiempo de escaneado y la disponibilidad de su servicio de escaneado secreto, garantizando que los sistemas integrados y dependientes puedan cumplir sus objetivos de alta disponibilidad.

Más información

- Lea este blog para saber cómo el Equipo de Respuesta a Incidentes de Seguridad Informática Global de la India utiliza herramientas de automatización de vanguardia para la respuesta a alertas y la contención de amenazas maliciosas.

- Lee este blog

- Manténgase en contacto: únase a nuestra Comunidad de talentos!

- Visita nuestros equipos de Tecnología y Producto para saber cómo puedes participar.

- Descubre las últimas mejores prácticas de ciberseguridad. Consulte el Blog de seguridad de Salesforce.