Introducción a Oracle ERP: ¿Qué es y cómo funciona?

Oracle ERP es un sistema de planificación de recursos empresariales que ayuda a las empresas a gestionar y controlar sus procesos empresariales de manera eficiente. Este sistema integra diferentes áreas de la empresa, como finanzas, recursos humanos, ventas, compras, inventario, producción, entre otros, en una sola plataforma. Oracle ERP permite a las empresas automatizar y optimizar sus procesos, mejorar la toma de decisiones y aumentar la eficiencia y productividad.

El funcionamiento básico de Oracle ERP se basa en la recopilación y almacenamiento de datos en una base de datos centralizada. Esta base de datos es accesible para todos los usuarios autorizados, lo que permite una gestión y control centralizado de la información. Los usuarios pueden ingresar y consultar datos en tiempo real, lo que facilita la toma de decisiones y la planificación estratégica. Además, Oracle ERP ofrece herramientas de análisis y generación de informes que permiten a las empresas obtener una visión completa y detallada de su desempeño y resultados.

¿Por qué las empresas necesitan un sistema ERP como Oracle?

Las empresas enfrentan muchos desafíos en la gestión empresarial, como la falta de integración entre los diferentes departamentos, la duplicación de tareas y la falta de visibilidad de los procesos. Estos problemas pueden llevar a una falta de eficiencia y productividad, así como a un aumento de los costos y tiempos de producción. Es por eso que las empresas necesitan un sistema ERP como Oracle, que les permita gestionar y controlar todos sus procesos de manera integrada y eficiente.

Contar con un sistema ERP como Oracle ofrece muchas ventajas para las empresas. En primer lugar, permite una mayor eficiencia y productividad al automatizar tareas y procesos, lo que reduce la carga de trabajo manual y permite a los empleados centrarse en tareas más estratégicas. Además, Oracle ERP ayuda a reducir los costos y tiempos de producción al optimizar los procesos y eliminar la duplicación de tareas. También proporciona un mayor control y visibilidad de los procesos empresariales, lo que facilita la toma de decisiones y la planificación estratégica.

Beneficios de implementar Oracle ERP en tu empresa

La implementación de Oracle ERP en una empresa puede traer muchos beneficios. Uno de los principales beneficios es la mejora en la eficiencia y productividad de la empresa. Al automatizar tareas y procesos, Oracle ERP permite a los empleados dedicar más tiempo a tareas estratégicas y reduce la carga de trabajo manual. Esto se traduce en una mayor eficiencia y productividad en toda la organización.

Otro beneficio de implementar Oracle ERP es la reducción de costos y tiempos de producción. Al optimizar los procesos y eliminar la duplicación de tareas, Oracle ERP ayuda a reducir los costos operativos y acelerar los tiempos de producción. Esto se traduce en una mayor rentabilidad para la empresa y una mayor capacidad para competir en el mercado.

Además, Oracle ERP proporciona un mayor control y visibilidad de los procesos empresariales. Esto permite a los gerentes y directivos tener una visión completa y detallada de la empresa, lo que facilita la toma de decisiones y la planificación estratégica. También ayuda a identificar áreas de mejora y oportunidades de crecimiento.

¿Cómo Oracle ERP puede mejorar la eficiencia en la gestión empresarial?

Oracle ERP puede mejorar la eficiencia en la gestión empresarial a través de la automatización de procesos, la integración de datos y sistemas, y el análisis y reportes en tiempo real.

La automatización de procesos es una de las características clave de Oracle ERP. Permite a las empresas automatizar tareas y procesos manuales, lo que reduce la carga de trabajo manual y aumenta la eficiencia. Por ejemplo, Oracle ERP puede automatizar la generación de informes financieros, la gestión de inventario y la planificación de la producción. Esto permite a los empleados dedicar más tiempo a tareas estratégicas y reduce la posibilidad de errores y retrabajos.

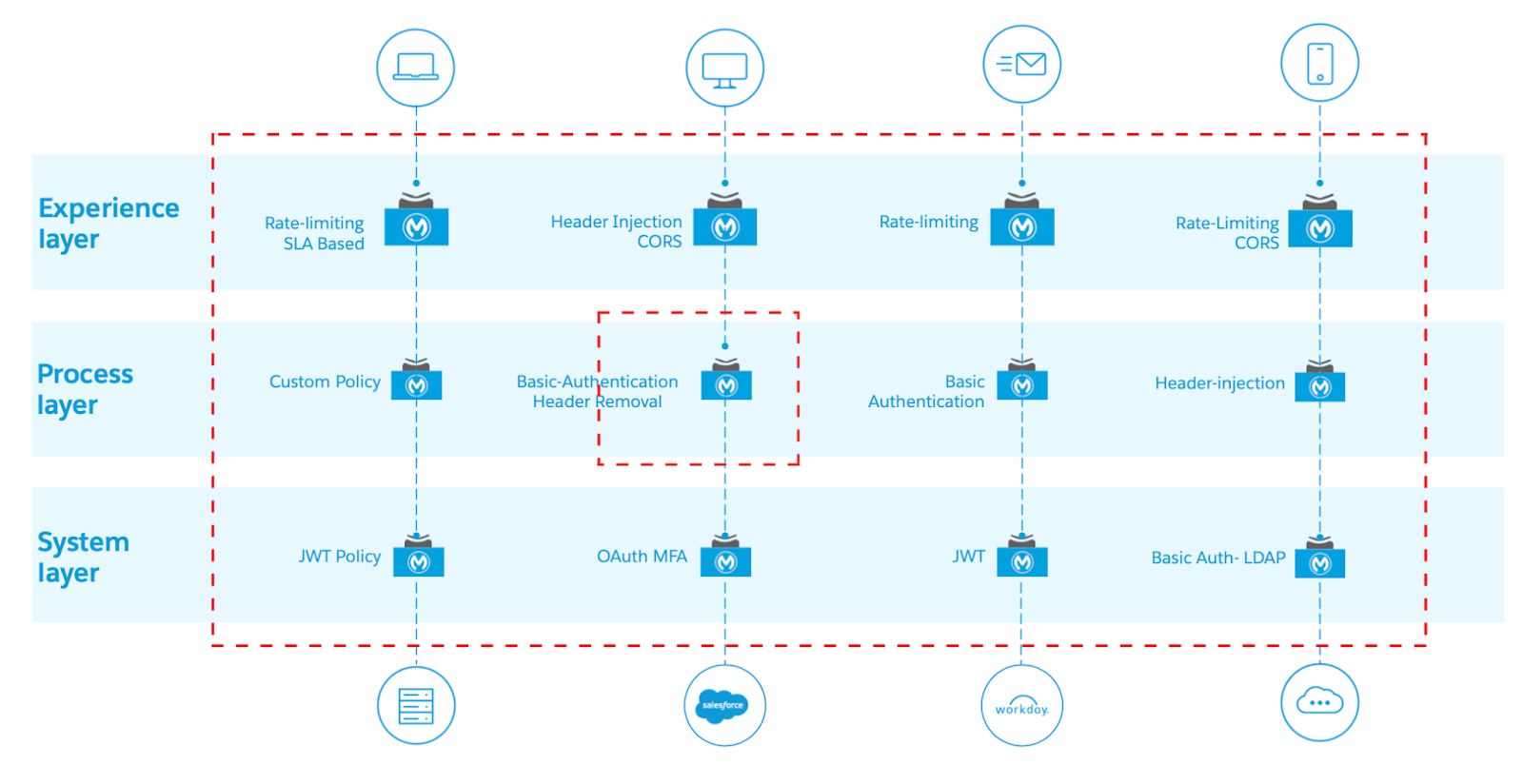

La integración de datos y sistemas es otra forma en que Oracle ERP mejora la eficiencia en la gestión empresarial. Permite a las empresas integrar diferentes sistemas y bases de datos en una sola plataforma, lo que facilita el acceso y la gestión de la información. Por ejemplo, Oracle ERP puede integrarse con sistemas de gestión de recursos humanos, sistemas de gestión de inventario y sistemas de gestión de ventas. Esto permite a los empleados acceder a la información relevante en tiempo real y facilita la toma de decisiones.

El análisis y los informes en tiempo real son otra forma en que Oracle ERP mejora la eficiencia en la gestión empresarial. Permite a las empresas analizar y generar informes sobre su desempeño y resultados en tiempo real, lo que facilita la toma de decisiones y la planificación estratégica. Por ejemplo, Oracle ERP puede generar informes financieros, informes de ventas y análisis de tendencias en tiempo real. Esto permite a los gerentes y directivos tener una visión completa y detallada de la empresa y tomar decisiones informadas.

Características clave de Oracle ERP que lo hacen una solución integral

Oracle ERP ofrece varias características clave que lo hacen una solución integral para las empresas. Estas características incluyen módulos integrados para diferentes áreas empresariales, personalización y adaptabilidad a las necesidades de cada empresa, y seguridad y cumplimiento normativo.

Los módulos integrados son una de las características clave de Oracle ERP. Ofrece módulos para diferentes áreas empresariales, como finanzas, recursos humanos, ventas, compras, inventario, producción, entre otros. Esto permite a las empresas gestionar y controlar todos sus procesos en una sola plataforma, lo que facilita la integración y la visibilidad de los procesos.

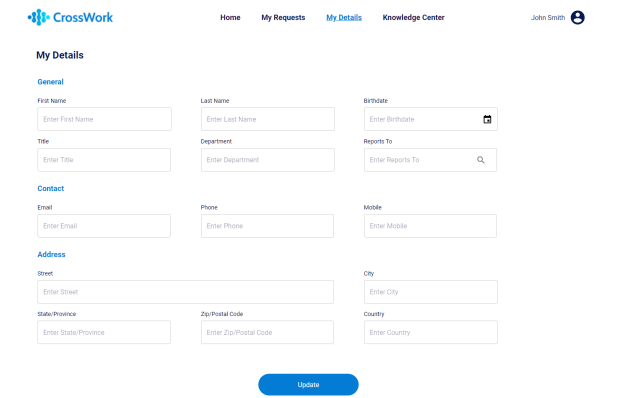

La personalización y adaptabilidad son otra característica clave de Oracle ERP. Permite a las empresas personalizar y adaptar el sistema a sus necesidades específicas. Por ejemplo, las empresas pueden personalizar los informes y los paneles de control para reflejar sus métricas y KPIs específicos. Esto permite a las empresas tener una visión completa y detallada de su desempeño y resultados.

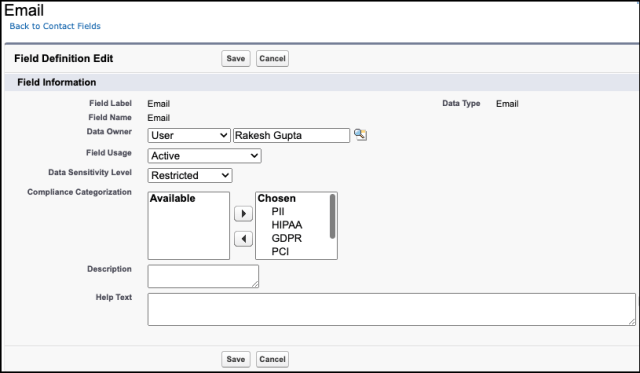

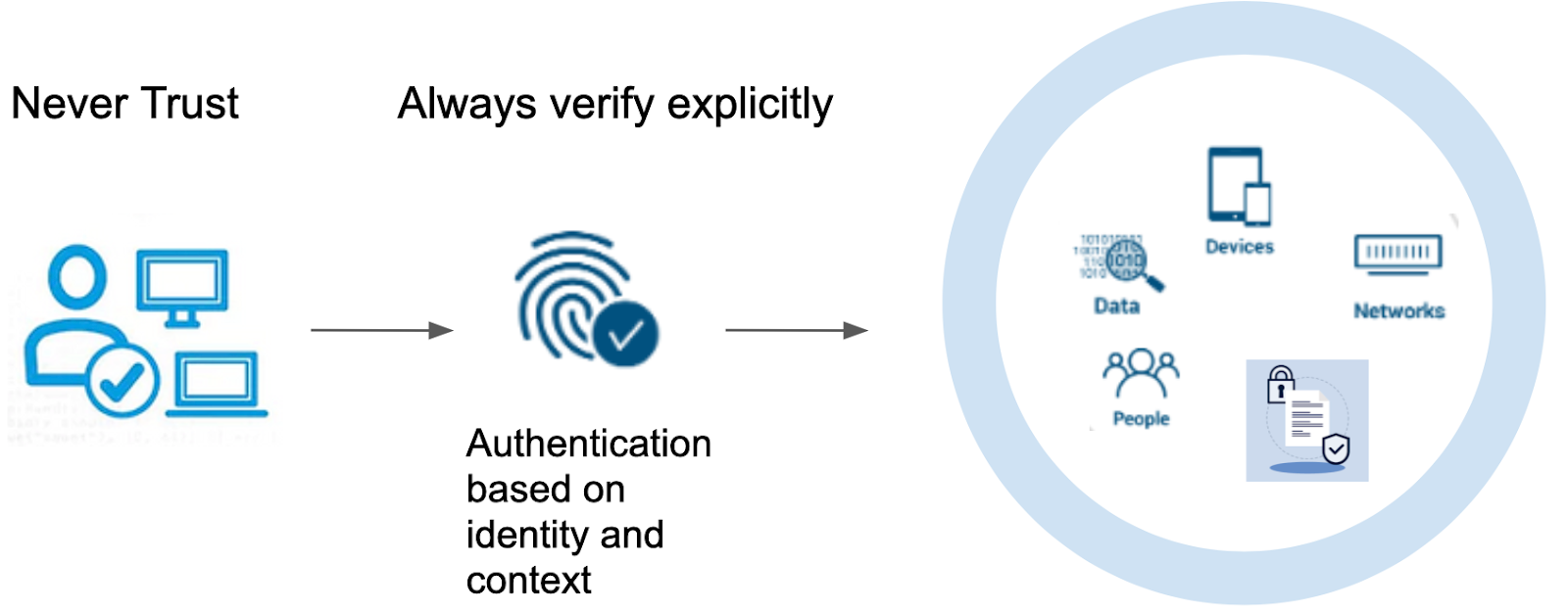

La seguridad y el cumplimiento normativo son otra característica clave de Oracle ERP. Ofrece funciones de seguridad avanzadas, como la autenticación de dos factores y el cifrado de datos, que protegen la información empresarial de accesos no autorizados. Además, cumple con las normativas y regulaciones empresariales, como el GDPR y el Sarbanes-Oxley Act. Esto ayuda a las empresas a cumplir con las regulaciones y proteger la información empresarial.

¿Cómo Oracle ERP ayuda a la toma de decisiones estratégicas en la empresa?

Oracle ERP ayuda a la toma de decisiones estratégicas en la empresa al proporcionar acceso a información relevante y actualizada, análisis de datos y tendencias, e identificación de oportunidades y riesgos.

El acceso a información relevante y actualizada es una de las formas en que Oracle ERP ayuda a la toma de decisiones estratégicas. Permite a los gerentes y directivos acceder a la información empresarial en tiempo real, lo que les permite tomar decisiones informadas y basadas en datos. Por ejemplo, Oracle ERP puede proporcionar informes financieros actualizados, informes de ventas y análisis de tendencias. Esto permite a los gerentes y directivos tener una visión completa y detallada de la empresa y tomar decisiones informadas.

El análisis de datos y tendencias es otra forma en que Oracle ERP ayuda a la toma de decisiones estratégicas. Permite a las empresas analizar los datos empresariales y identificar tendencias y patrones. Por ejemplo, Oracle ERP puede analizar los datos de ventas y identificar las tendencias de compra de los clientes. Esto permite a las empresas identificar oportunidades de crecimiento y tomar decisiones estratégicas.

La identificación de oportunidades y riesgos es otra forma en que Oracle ERP ayuda a la toma de decisiones estratégicas. Permite a las empresas identificar oportunidades de crecimiento y riesgos potenciales. Por ejemplo, Oracle ERP puede identificar oportunidades de mercado y riesgos financieros. Esto permite a las empresas tomar decisiones informadas y minimizar los riesgos.

Oracle ERP y la automatización de procesos: ¿Cómo simplificar tareas cotidianas?

Oracle ERP simplifica tareas cotidianas a través de la eliminación de tareas manuales y repetitivas, la reducción de errores y retrabajos, y el aumento de la eficiencia y productividad.

La eliminación de tareas manuales y repetitivas es una de las formas en que Oracle ERP simplifica tareas cotidianas. Permite a las empresas automatizar tareas y procesos manuales, como la generación de informes financieros, la gestión de inventario y la planificación de la producción. Esto reduce la carga de trabajo manual y permite a los empleados dedicar más tiempo a tareas estratégicas.

La reducción de errores y retrabajos es otra forma en que Oracle ERP simplifica tareas cotidianas. Al automatizar tareas y procesos, Oracle ERP reduce la posibilidad de errores humanos y retrabajos. Por ejemplo, al automatizar la generación de informes financieros, se reducen los errores de cálculo y se elimina la necesidad de revisar y corregir los informes manualmente.

El aumento de la eficiencia y productividad es otra forma en que Oracle ERP simplifica tareas cotidianas. Al automatizar tareas y procesos, Oracle ERP permite a los empleados dedicar más tiempo a tareas estratégicas y reduce la carga de trabajo manual. Esto aumenta la eficiencia y productividad en toda la organización.

¿Cómo Oracle ERP puede mejorar la comunicación y colaboración en la empresa?

Oracle ERP mejora la comunicación y colaboración en la empresa a través del acceso compartido a información y datos, la comunicación en tiempo real entre áreas y equipos, y la colaboración en proyectos y tareas.

El acceso compartido a información y datos es una de las formas en que Oracle ERP mejora la comunicación y colaboración en la empresa. Permite a los empleados acceder a la información y datos relevantes en tiempo real, lo que facilita la comunicación y colaboración entre áreas y equipos. Por ejemplo, Oracle ERP puede permitir a los empleados acceder a los datos de ventas y compartirlos con el equipo de marketing. Esto facilita la comunicación y colaboración entre los diferentes departamentos.

La comunicación en tiempo real entre áreas y equipos es otra forma en que Oracle ERP mejora la comunicación y colaboración en la empresa. Permite a los empleados comunicarse y colaborar en tiempo real a través de herramientas de mensajería y videoconferencia integradas. Por ejemplo, Oracle ERP puede permitir a los empleados comunicarse a través de chat en línea y realizar reuniones virtuales. Esto facilita la comunicación y colaboración entre los diferentes departamentos y equipos.

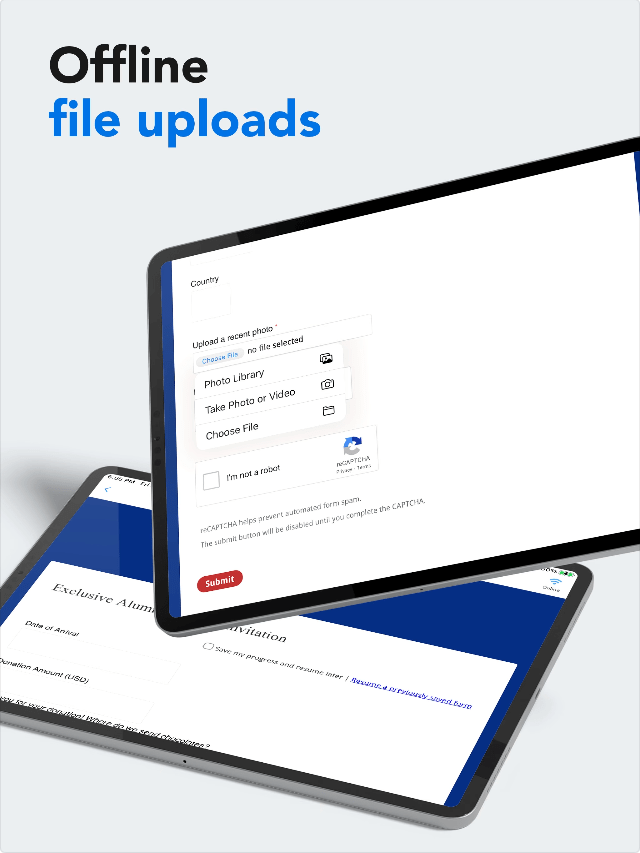

La colaboración en proyectos y tareas es otra forma en que Oracle ERP mejora la comunicación y colaboración en la empresa. Permite a los empleados colaborar en proyectos y tareas a través de herramientas de gestión de proyectos integradas. Por ejemplo, Oracle ERP puede permitir a los empleados asignar tareas, establecer plazos y compartir documentos en línea. Esto facilita la colaboración y mejora la eficiencia en la ejecución de proyectos y tareas.

¿Cómo elegir la mejor implementación de Oracle ERP para tu empresa?

Para elegir la mejor implementación de Oracle ERP para tu empresa, es importante realizar una evaluación de las necesidades y objetivos empresariales, seleccionar los módulos y funcionalidades adecuados, y elegir el proveedor y equipo de implementación adecuados.

La evaluación de las necesidades y objetivos empresariales es el primer paso para elegir la mejor implementación de Oracle ERP. Es importante identificar las áreas de mejora y los objetivos empresariales que se desean lograr con la implementación de Oracle ERP. Por ejemplo, si la empresa desea mejorar la eficiencia y productividad, es importante seleccionar los módulos y funcionalidades que permitan automatizar tareas y procesos.

La selección de los módulos y funcionalidades adecuados es otro paso importante para elegir la mejor implementación de Oracle ERP. Es importante identificar las áreas empresariales que se desean gestionar y controlar con Oracle ERP y seleccionar los módulos y funcionalidades que se adapten a las necesidades de la empresa. Por ejemplo, si la empresa desea gestionar y controlar las finanzas, es importante seleccionar el módulo de finanzas de Oracle ERP.

La elección del proveedor y equipo de implementación adecuados es otro paso importante para elegir la mejor implementación de Oracle ERP. Es importante seleccionar un proveedor con experiencia en la implementación de Oracle ERP y un equipo de implementación capacitado y comprometido. Además, es importante asegurarse de que el proveedor y el equipo de implementación puedan proporcionar soporte y capacitación adecuados.

Casos de éxito de empresas que han implementado Oracle ERP y han mejorado su gestión empresarial.

Muchas empresas han implementado Oracle ERP y han logrado mejorar significativamente su gestión empresarial. Un ejemplo destacado es la empresa XYZ, que antes de implementar Oracle ERP enfrentaba problemas de falta de integración entre sus diferentes departamentos y dificultades para acceder a información en tiempo real. Sin embargo, después de la implementación, la empresa logró una mayor eficiencia en sus procesos, una mejor comunicación entre los departamentos y una mayor visibilidad de la información en toda la organización. Esto permitió a la empresa tomar decisiones más informadas y rápidas, lo que se tradujo en un aumento de la productividad y una mejora en la rentabilidad. Otro caso exitoso es el de la empresa ABC, que experimentó un crecimiento significativo en su negocio después de implementar Oracle ERP. Antes de la implementación, la empresa enfrentaba problemas de gestión del inventario y dificultades para cumplir con los plazos de entrega. Sin embargo, después de la implementación, la empresa logró una mejor gestión del inventario, lo que resultó en una reducción de los costos y una mejora en el servicio al cliente. Además, la empresa pudo optimizar sus procesos de producción y mejorar la planificación de la demanda, lo que le permitió cumplir con los plazos de entrega y satisfacer las necesidades de sus clientes de manera más efectiva. En resumen, estos casos demuestran cómo la implementación de Oracle ERP puede ser una herramienta poderosa para mejorar la gestión empresarial y obtener resultados positivos en términos de eficiencia, rentabilidad y satisfacción del cliente.

Si estás buscando información sobre qué es Oracle ERP, te recomendamos leer nuestro artículo sobre «Despliegue una aplicación de respuesta a la crisis para apoyar a su personal y la continuidad de su negocio». En este artículo, encontrarás información detallada sobre cómo esta herramienta puede ayudarte a gestionar eficientemente tu empresa en tiempos de crisis. ¡No te lo pierdas! Leer más