La cultura de grupo es una de las mayores fuerzas que existen. Podemos percibir su presencia en los negocios de éxito, en los equipos que lideran los campeonatos y en las familias más prósperas, y enseguida notamos cuándo falta y cuándo se ha vuelto tóxica. Todos queremos implantar una cultura fuerte en nuestras respectivas organizaciones, comunidades y familias. Sabemos que funciona, pero no sabemos con exactitud cómo.

Solemos considerarla un rasgo grupal, como el ADN. Las culturas sólidas y bien fundamentadas como las de Google, Disney o los SEAL de la Armada estadounidense parecen tan singulares y características que podrían calificarse de inamovibles, como si de alguna manera estuvieran predestinadas a ser así. De acuerdo a este razonamiento, unos grupos son agraciados con una cultura sólida y otros no.

Este libro adopta una perspectiva distinta. Tras investigar los grupos de mayor éxito del mundo, Daniel Coyle llegó a la conclusión de que sus respectivas culturas nacían de un conjunto específico de habilidades que aprovechan el potencial de nuestro cerebro social.

La habilidad 1, «Labrar la seguridad», profundiza en cómo las señales de vinculación establecen lazos de pertenencia y de identidad.

La habilidad 2, «Comparte la vulnerabilidad», explica cómo el hábito de afrontar riesgos comunes propicia la cooperación basada en la confianza.

Y la habilidad 3, «Define un propósito», detalla cómo las narraciones implantan objetivos y valores comunes.

Con extraordinaria amenidad, este libro explora cómo funciona cada una de estas tres habilidades y da a conocer las experiencias de los grupos y los líderes que emplean estos métodos a diario en un mundo siempre cambiante. Aunque pueda parecer que una cultura de éxito se consigue por arte de magia, no es así. La cultura es un conjunto de relaciones vivas con un objetivo común. No es algo que seas, sino algo que haces.

La cultura Grupal es una de las fuerzas más poderosas en el planeta, Sentimos su presencia dentro del negocio exitoso, equipos campeones y familias prósperas. y sentimos cuando está ausente o tóxica. Cuando miramos a estas organizaciones, tendemos focalizar en la gente inmerso en la cultura para ganar una introspección. Focalizamos en lo que podemos ver tales como habilidades individuales.

Las habilidades individuales sin embargo no son lo que importa. Lo que importa es la interacción..

En este libro, Coyle presenta sus descubrimientos, argumentando que la cultura no es algo que tu eres sino algo que tu y que es creado por un conjunto específico de habilidades.

- Habilidad 1—Construir Seguridad: Como las señales de conexión generan vínculos de pertenencia e identidad.

- Habilidad 2—Compartir Vulnerabilidad: Como los hábitos de riesgo mutuo conducen cooperación confiada,

- Habilidad 3—Establecer Objetivo: Como las narrativas crean objetivos compartidos y valores.

Habilidad 1: Construir Seguridad

La seguridad es la base en la cual se construye una cultura fuerte. ¿Dónde viene y cómo haces para construirla?

La gente dentro de grupos altamente exitosos describen su relación con otro grupo utilizando una palabra: Familia. Incluso, como en las familias, la mayor parte de la comunicación es con códigos de pertenencia supportive no verbal.

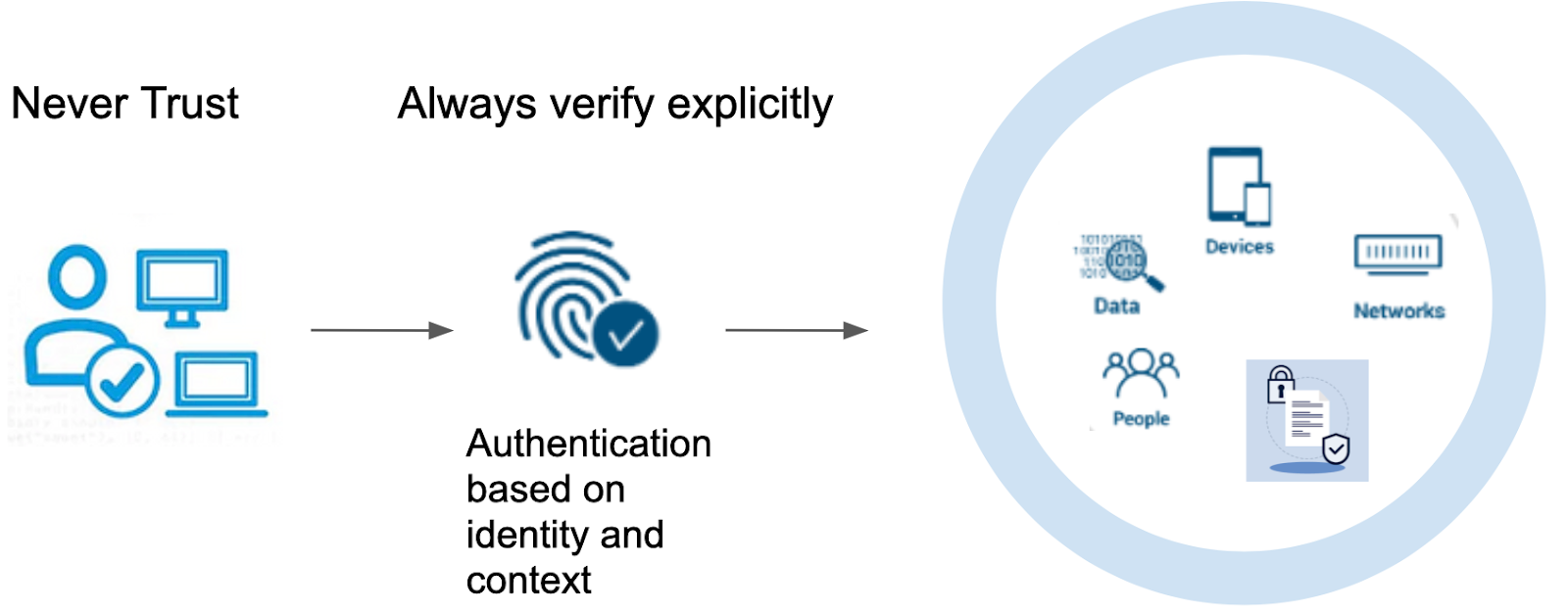

Nosotros, los seres humanos tenemos señales utilizadas por un largo periodo incluso antes del lenguaje y nuestras señales de pertenencia poseen tres cualidades básicas.

• Energía: Invertimos en el intercambio que esta sucediendo,

• Individualización: Tratamos a la persona tan única y valorada.

• Orientación Futura: Señalamos que la relación continuará

Estas pistas agregan a un mensaje que puede ser descrito con una frase simple: Estás a salvo aquí. Me ves.

Cómo Construir Pertenencia

Un error de concepto sobre las culturas altamente exitosas es que son felices lugares sin corazón. A misconception about highly successful cultures is that they are happy, light-hearted places. Whilst they are energized and engaged, at their core their members are oriented less around achieving happiness than around solving hard problems together. This task involves many moments of high-candor feedback and uncomfortable truth-telling, when they confront the gap between where the group is, and where it ought to be.

Researchers have discovered that one form of feedback boosts effort and performance so immensely that they deemed it “magical feedback.”

Consider this simple phrase: «I’m giving you these comments because I have very high expectations and I know that you can reach them»

None of the words in this statement contain any information on how to improve. Yet, they are powerful because they deliver a burst of three belonging cues: You are part of this group. This group is special; we have high standards here. I believe you can reach those standards.

How to Design for Belonging

Coyle goes into detail of his interactions with Tony Hsieh of Zappos and Hsieh’s ability to develop belonging. He describes how at an event, Hsieh comes alive as he moves around meeting people, talking to them, introducing them to Coyle and to others. Coyle highlights how Hsieh had a connection with everyone, and more impressively, sought to build connections between others.

Beneath Hsieh’s approach lies a mathematical structure based on what he calls collisions. Collisions—defined as serendipitous personal encounters—are, he believes, the lifeblood of any organization, the key driver of creativity, community, and cohesion. Hsieh’s tools are grade school simple—Meet people, you’ll figure it out.

In another experiment, different engineering companies were given the same challenge and observations were made of their working practices. What transpired was that the most successful projects were those driven by sets of individuals who formed “clusters of high communicators.”

Did they possess the same levels of intelligence? Had they attended the same undergraduate schools or achieved the same level of degrees? Did they possess the most experience or the best leadership skills? No. Only one factor seemed to play a meaningful role in cohesion – the distance between their desks.

What mattered most in creating a successful team had less to do with intelligence and experience, and more to do with where the desks happened to be located. Closeness helped create efficiencies of connection.

Ideas for Action

Building safety requires you to recognize patterns, react quickly, and deliver the right signal at the right time.

Overcommunicate Your Listening:

It looks like this – head tilted slightly forward, eyes unblinking, and eyebrows arched up. Body still, leaning toward the speaker with intent.

SPotlight Your Fallibility Early On: Especially If You’re a Leader: Open up, show you make mistakes, and invite input with simple phrases like “This is just my two cents.” “Of course, I could be wrong here.” “What am I missing?” “What do you think?”

Embrace the Messenger: One of the most vital moments for creating safety is when a group shares bad news or gives tough feedback. Don’t shoot the messenger, you have to hug the messenger and let them know how much you need that feedback. By doing so, you can be sure they feel safe enough to tell you the truth next time.

Overdo Thank-Yous: Thank-yous aren’t the only expressions of gratitude. They are crucial belonging cues that generate a contagious sense of safety, connection, and motivation.

Capitalize on Threshold Moments: When we enter a new group, our brains decide quickly whether or not to connect. As such, successful cultures treat these threshold moments as more important than any other.

Skill 2: Share Vulnerability

The question «Tell me what you want, and I’ll help you,» can unlock a group’s ability to perform.

The key here involves a willingness to perform a certain behavior that goes against our every instinct – sharing vulnerability.

When you watch highly cohesive groups in action, you will see many moments of fluid, trusting cooperation. These moments often happen when the group is confronted with a tough obstacle. Without communication or planning, the group starts to move and think as one, finding its way through the obstacle as if they are all wired into the same brain.

The Vulnerability Loop

At some level, we intuitively know that vulnerability tends to spark cooperation and trust. People tend to think of vulnerability in a touchy-feely way, but that’s not what’s happening in successful groups. It’s about sending a clear signal that you have weaknesses, and could use help. And, if that behavior becomes a model for others, then you can set the insecurities aside and get to work, start to trust each other and help one another.

The second person is the key.

Person A sends a signal of vulnerability. Person B detects this signal. Person B responds by signalling their own vulnerability. Person A detects this signal. A norm is established; and closeness and trust increase.

Vulnerability doesn’t come after trust—it precedes it. Leaping into the unknown, when done alongside others, causes the solid ground of trust to materialize beneath our feet. Being vulnerable gets the static out of the way and lets us do the job together, without worrying or hesitating. It lets us work as one unit.

Cooperation through being vulnerable together, does not simply descend out of the blue. It is a group muscle that is built according to a specific pattern of repeated interaction – a circle of people engaged in the risky, occasionally painful, ultimately rewarding process.

How to Create Cooperation with Individuals: The Nyquist Method

Coyle uses the story of Harry Nyquist, a quiet Swedish Engineer in the Bell Labs as an example. The story had to do with regularly eating lunch with Nyquist.

Nyquist possessed two important qualities. The first quality was warmth. Nyquist had a knack for making people feel cared for. The second quality was a relentless curiosity. In a landscape made-up of diverse scientific domains, he combined breadth and depth of knowledge with a desire to seek connections. Nyquist was full of ideas and full of questions. He could capture what someone was doing, throw some new ideas at them, and ask, ‘Why don’t you try that?”’

The most important moments in conversation happen when one person is actively and intently listening. It’s not an accident that concordance happens when there’s one person talking and the other person listening. It’s very hard to be empathic when you’re talking. Talking is really complicated, because you’re thinking and planning what you’re going to say, and you tend to get stuck in your own head. But not when you’re listening. When you’re really listening, you lose time. There’s no sense of yourself, because it’s not about you. It’s all about connecting completely to the other person.

Ideas for Action

Make Sure the Leader Is Vulnerable First and Often: In moments of vulnerability, none carries more power than the moment when a leader signals vulnerability.

Try the following:

When Forming New Groups, Focus on Two Critical Moments: The first vulnerability and the first disagreement. These small moments are doorways to two possible group paths: Are we about appearing strong or about exploring the landscape together? Are we about winning interactions, or about learning together?

At these moments, people either dig in, become defensive, start justifying, and a lot of tension gets created. Or, they say something like, ‘Hey, that’s interesting. Why don’t you agree? I might be wrong, and I’m curious and want to talk about it some more.’ What happens in that moment helps set the pattern for everything that follows.

In Conversation, Resist the Temptation to Reflexively Add Value: The most important part of creating vulnerability often resides not in what you say, but in what you do not say. This means having the willpower to forgo easy opportunities to offer solutions and make suggestions. Skilled listeners do not interrupt with phrases such as, «Hey, here’s an idea…», or «Let me tell you what worked for me in a similar situation…» because they understand that it’s not about them.

Align Language with Action: Many highly cooperative groups use language to reinforce their interdependence. For example, navy pilots returning to aircraft carriers do not “land,” but are “recovered.” IDEO doesn’t have “project managers”—it has “design community leaders.” Groups at Pixar do not offer “notes” on early versions of films; they “plus” them by offering solutions to problems. These might seem like small semantic differences, but they matter because they continually highlight the cooperative, interconnected nature of the work and reinforce the group’s shared identity.

Be Occasionally Absent: The New Zealand All-Blacks rugby team have made a habit of this, as players lead several practice sessions each week with little input from the coaches. Coaches responded: “They were better at figuring out what they needed to do themselves than I could ever be.”

Skill 3: Establish Purpose

When Coyle visited successful groups, he noticed that whenever they communicated anything about their purpose or their values, they were as subtle as a punch in the nose. It started with the surroundings.

For example, when you walk into SEAL headquarters at Dam Neck, Virginia, you pass a twisted girder from the World Trade Center bombing, a flag from Mogadishu, and so many memorials to fallen SEALs that it resembles a military museum.

Walking into Pixar’s headquarters feels like walking into one of its movies. From full-sized characters such as Toy Story’s Woody and Buzz made of LEGOs to the twenty-foot-tall Luxo Lamp outside the entrance, everything gleams with Pixarian magic.

What’s more, the same focus exists within their language. Walking around these places, you tend to hear the same catchphrases and mottos delivered in the same rhythms. This is surprising, since you could easily presume that Pixarians would not need to be reminded that technology inspires art, and art inspires technology or that the SEALs would not need to be reminded that it’s important to shoot, move, and communicate,

And yet that is what they do. These groups, who by all rights should know what they stand for, devote a surprising amount of time telling their own story, reminding each other precisely what they stand for—then repeating it ad infinitum.

Why? The purpose isn’t about tapping into some mystical internal drive, but rather about creating simple beacons that focus attention and engagement on the shared goal. Successful cultures do this by relentlessly seeking ways to tell and retell their story. To do this, they build high-purpose environments.

High-purpose environments are filled with small, vivid signals designed to create a link between the present moment and a future ideal. They provide the two simple locators that every navigation process requires: Here is where we are, and Here is where we want to go.

That shared future could be a goal or a behavior. It doesn’t matter. What matters is establishing this link and consistently creating engagement around it. What matters is telling the story. When we hear a story, however, our brain lights up, tracing the chains of cause, effect, and meaning. Stories are not just stories; they are the best invention ever created for delivering mental models that drive behavior.

High-purpose environments are about sending ultra-clear signals that are aligned with a shared goal. They are less about being inspiring than about being consistent. They are found not within big speeches so much as within everyday moments when people can sense the message: This is why we work; this is what we are aiming for.

How do you create one? The answer, it turns out, depends on the type of skills you want your group to perform. High-proficiency environments help a group deliver a well-defined, reliable performance, while high-creativity environments help a group create something new. This distinction is important because it highlights the two basic challenges facing any group: consistency and innovation.

How to Lead for Consistency

If you spend time around the New Zealand All-Blacks rugby team, you will hear them talk about “leaving the jersey in a better place,” and saying, “If you’re not growing anywhere, you’re not going anywhere,” keeping a “blue head” instead of a “red head” (which refers to calmness under pressure), “Pressure is a privilege,” “TQB—total quality ball,” “KBA—keep the ball alive,” “It’s an honor, not a job,” “Go for the gap,” and “Better people make better All-Blacks.” These types of trigger phrases can be created for your own organisation and be used to generate the energy needed by a high-purpose environment.

How to Lead for Creativity

Creative leadership appears to be mysterious because we tend to regard creativity as a gift, as a quasi-magical ability to see things that do not yet exist and to invent them. Accordingly, we tend to think of creative leaders as artists. Coyle however states, when he visited leaders of successful creative cultures, he didn’t meet many artists. Instead, he met a different type, a type who spoke quietly and tended to spend a lot of time observing, who had an introverted vibe and liked to talk about systems and processes. He notes these leaders understood that teams are in a better position to solve problems, and a suggestion from a powerful person tends to be followed. Consequently they stepped aside to encourage creativity giving outline guidance and then stating “Now it’s up to you.”